“不堪一击”!弱密码(口令)在AI时代的窘境 飞天诚信:缓解密码焦虑需要MFA

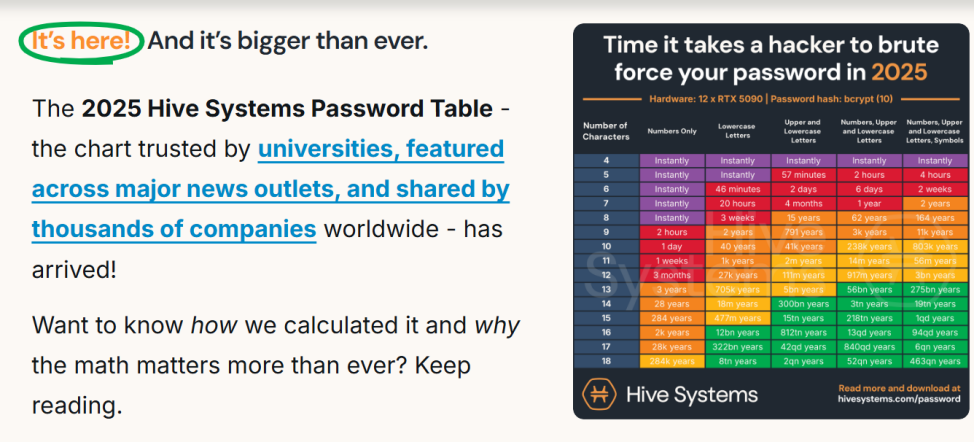

近日,网络安全公司Hive Systems发布了2025年密码(口令)表,对当前计算能力下不同复杂度密码的破解时间进行了详细分析,为用户在密码设置方面提供了重要指导。

(图源:

(图源:www.hivesystems.com)

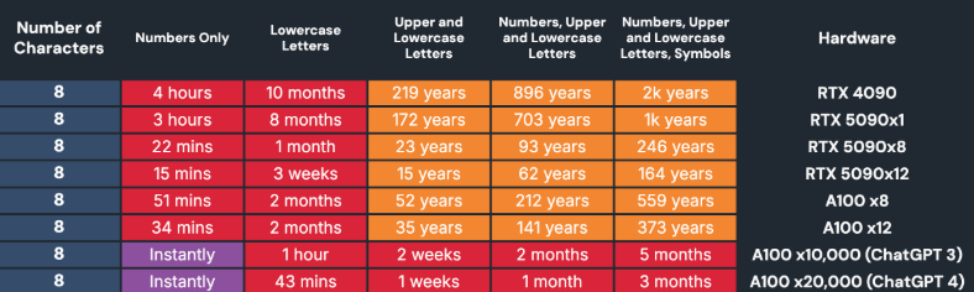

HiveSystems的分析模拟了使用高性能计算硬件进行密码暴力破解所需的时间。测试使用了12 张Nvidia GeForce RTX5090显卡,以及模拟用于训练ChatGPT-4的20000张Nvidia A100服务器显卡的计算能力。暴力破解即穷举所有可能的密码,计算其hash值,当计算得出的hash值与被攻击的密码hash值相同时,便认为密码被破解。RTX 5090具有极其强大的并行计算能力,能够作为AI领域的高性能计算节点,为AI训练以及AI推理(应用)提供算力支持。

报告显示,使用短密码(例如8个字符)且字符类型单一(如仅包含小写字母和数字)的密码极易被破解,使用12张RTX 5090可能只需数周。报告强调,测试中的数据通常模拟的是对黑客而言的最坏情况,在实际情况中,密码可能比报告所示的时间更快被破解。

(图源:

(图源:www.hivesystems.com)

报告指出,密码的长度和字符多样性依然是防御暴力破解攻击的关键要素。面对包含数字、大小写字母及符号的8位密码时,破解时间将延长至164年。此外,密码长度每增加一个字符,破解难度呈指数级上升。例如,18位纯数字密码在同样条件下需要28.4万年才能破解。

报告还指出,随着显卡等计算硬件性能的不断提升,即使是普通消费者可获得的硬件,也具备了相当的密码破解能力。因此,在当前计算技术飞速发展的背景下,若用户设置的是弱密码,则很可能面临被相对容易获得(尽管昂贵)的计算能力破解的风险。

多因素认证(#MFA)是缓解密码焦虑的有效解决方案。多因素身份认证要求用户通过多种方式(例如用户口令以及发送到用户手机的一次性验证码)验证身份。这种身份认证方法为攻击者设置了巨大的障碍,因为同时破坏多个身份认证因素被认为是非常困难的。在MFA的加持下,即使密码(口令)被盗,攻击者也无法轻易登录系统。MFA已成为网络空间安全的重要基石。然而,MFA也面临着网络钓鱼、中间人攻击等网络威胁,有些较弱的MFA已经难以保障身份安全。

动态口令是一种基于密码技术的一次性口令机制。用户无需记忆口令,也无需手工更改口令,口令通过用户持有的客户端器件生成,并基于一定的算法与服务端形成同步,从而作为证明用户身份的依据。动态口令系统可通过RADIUS、PAM等流行框架与应用对接,构成 “口令 + 动态口令” 的 “并行模式” MFA,能有效缓解弱口令带来的安全风险。飞天诚信动态令牌身份认证系统和动态令牌(OTP)均已获得网络安全专用产品安全检测证书和商用密码产品认证证书。特别是#动态令牌OTP,获得了(截至目前唯一的)商用密码产品安全二级证书,能够同时满足等保(GB/T 22239)和密评(GB/T 39786)的第三级要求。

在这个AI与科技飞速发展的时代,网络空间的安全形势正面临着前所未有的挑战。密码作为我们数字生活的重要防线,已逐渐暴露出其脆弱性。但通过提升密码复杂度、采用动态口令等多因素认证方式,我们仍能够为自己的信息安全构筑坚实的屏障。飞天诚信始终致力于通过技术创新,为企业和个人提供更安全、更便捷的身份认证解决方案。我们相信,只有在技术进步与安全防护之间找到平衡,才能真正实现数字世界的可持续发展。在享受科技便利的同时,让我们保持高度的警惕与智慧,守护好自己的数字世界,迎接更加安全、可靠的未来。